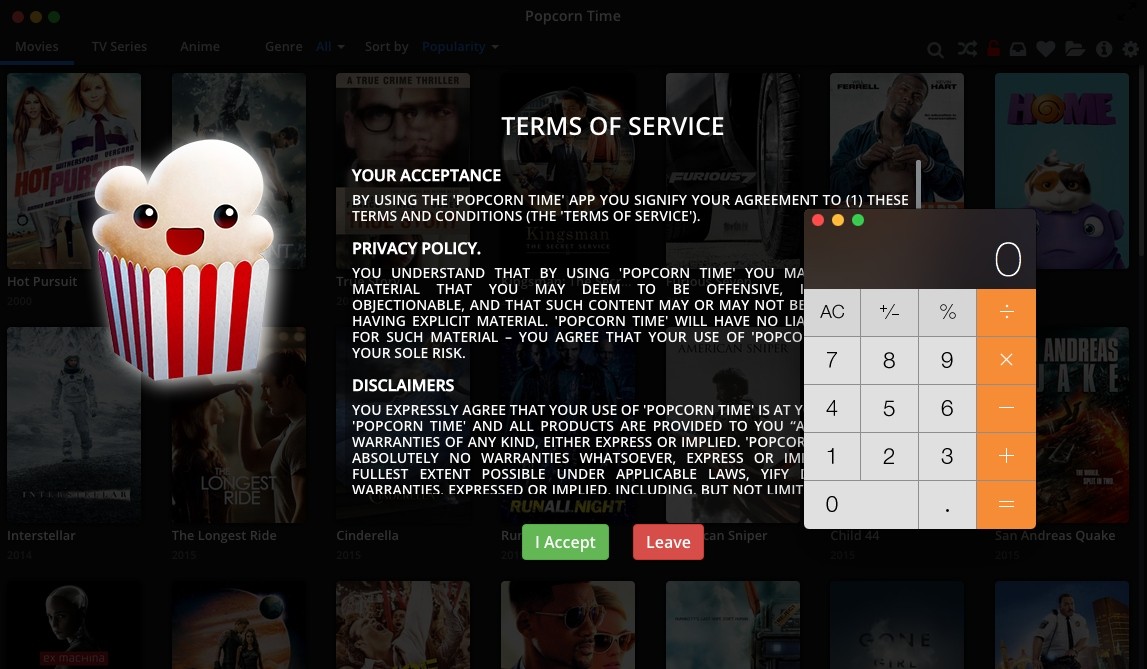

Popcorn Time, la aplicación que permite a sus usuarios ver películas, series y anime online a través de torrent, es vulnerable a XXS, lectura de archivos locales y ejecución de ataques remotos, de acuerdo con Antonios A. Chariton, un ingeniero de seguridad, ha descubierto. Analizando Popcorn time, concretamente la que se ejecuta en PopcornTime.io, lo primero que se obtiene al escribir serían las declaraciones de Chariton, quien se ha dado cuenta de una serie de problemas con su diseño.

Popcorn Time no utiliza HTTPS para sus comunicaciones

Cuando se inicia la aplicación Popcorn Time, primero consulta una serie de servidores API para buscar y mostrar el contenido. Una vez ha hecho esto mediante el envío de peticiones HTTP y recibir respuesta del servidor con los datos.

Debido a que todas las peticiones y respuestas son manejadas por HTTP, un atacante podría fácilmente aprovecharse de la configuración para intervenir en las comunicaciones entre los servidores API y el cliente de escritorio de Popcorn Time. De esta forma, los desarrolladores pueden inyectar varios tipos de contenidos dentro de las respuestas enviadas a los clientes de escritorio.

Si bien esto es inofensivo, los atacantes sólo serán capaces de cambiar información como el nombre del título de la película, la imagen del cartel o detalles de esta, Chariton también ha descubierto que no hay saneamiento. Esto significa que no hay límite a lo que puede ser enviado de vuelta a través de las respuestas, y se puede agregar un código para así ejecutarlo por cliente de escritorio de PopCorn Time.

El código base Node.js aumenta todo el problema

Desde que el programa está codificado y tiene acceso al ordenador del usuario, los atacantes podrían ganar control de sus dispositivos, obteniendo así archivos locales y ejecutando su propio código malicioso. Todo lo que necesitan son conocimientos de JavaScript para hacer esto. Chariton tenía, según sus experimentos demuestran, que podía leer y escribir archivos fácilmente. Se informó del error a Popcorn Time, actuando del modo adecuado y añadiendo soporte para este problema.

¿Sois habituales de esta aplicación? ¿Qué os parece lo que acabamos de contaros?

![Descargar Play Store 2020: Instala la última versión gratis aquí [APK] Descargar Google Play Store APK](https://portalhoy.com/wp-content/uploads/2017/03/Google-Play-Store-APK.png)