Los datos de la brecha están indexados en la web LeakedSource. El equipo de hackers que prometía lanzar una serie de ataques DDoS a los servidores de Pokémon GO el 1 de agosto ha sufrido un contratiempo ayer, ya que alguien ha hackeado su página web, y ha distribuido todos los datos para en la web de LeakedSource. El nombre del equipo de hackers es PoodleCorp, y son bastante nuevos en el mundo del crimen cibernético, pero han ganado algo de fama por hackear canales de YouTube populares. El grupo ya hizo un ataque con éxito a los servidores de Pokémon GO el 16 de julio, que molestó bastante a los fans del juego. Como recibieron muchísima atención mediática por haber hecho esto, a los dos días prometieron lanzar un ataque a mayor escala el 1 de agosto. Pero no ha sido así. Por lo visto otro grupo de hackers la ha tomado con ellos y se ha aprovechado de una brecha de seguridad, subiendo después todos los detalles de PoodleCorp.org a LeakedSource.

PoodleCorp realiza un ataque DDoS a LeakedSource

La respuesta de PoodleCorp no se ha hecho esperar, y ha anunciado que atacarían a LeakedSource de la mejor manera que saben, con otro ataque DDoS. Un representante de LeakedSource ha afirmado que el ataque duró exactamente 45 minutos y 9 segundos, y que fue mitigado sin problemas. Después, LeakedSource recibió varios ataques DDoS más, todos de uno 2 ó 3 minutos de duración, pero nada sirvió para tirar su página web.

Los análisis de los datos de PoodleCorp

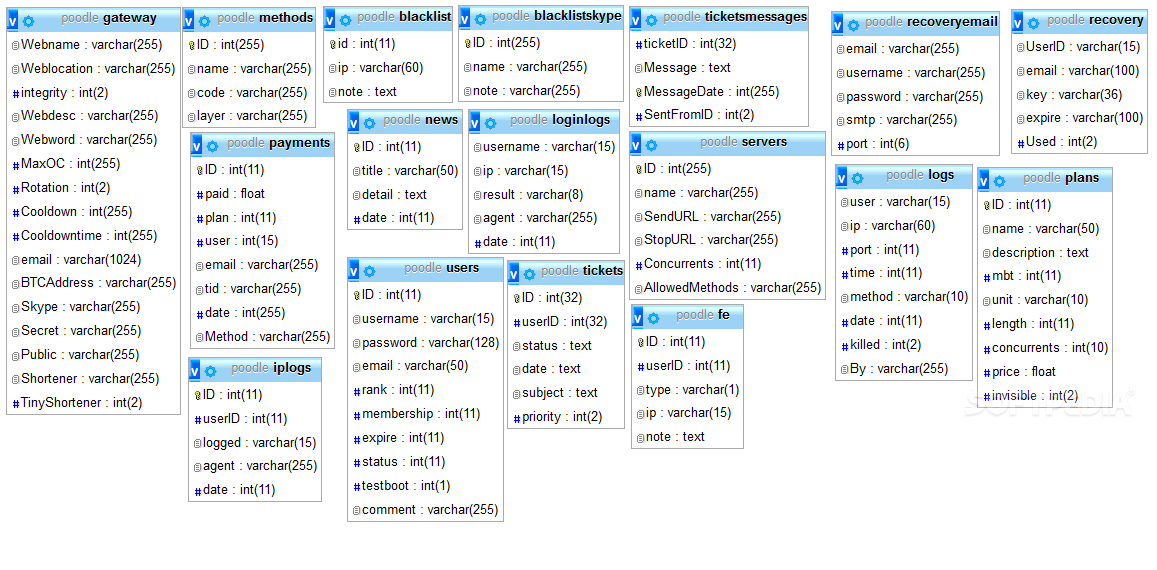

LeakedSource ha compartido después de estos ataques algunos de los datos públicamente. Podéis ver las imágenes al final del artículo. Basándonos en la estructura de los datos, se trata de la botnet de PoodleCorp, que alquilarán a los clientes que quieren realizar un ataque DDoS, cosa que también opina LeakedSource. La web afirma que recibieron los datos de PoodleCorp anónimamente. La base de datos contiene la información de los “esclavos” (bots), de los detalles de pagos, de los servidores, y mucho más.

“Podemos ver quién ha atacado, cuánto tiempo lo ha hecho y qué métodos han usado. Podemos ver sus IPs, también,” ha dicho LeakedSource. “La lista de servidores no estaba guardada en su sitio, pero podemos ver los puntos que han usado para iniciar sus ataques.”

Atacar a LeakedSource ha sido una muy mala idea

LeakedSource también ha dicho que el grupo no ha tenido mucho éxito a la hora de rentabilizar su botnet. Han conseguido tan sólo 335 dólares por alquilar sus servicios, aunque esto puede ser porque PoodleCorp todavía es un grupo novel. Ahora viene lo mejor: un detalle que han tenido en cuenta los chicos de LeakedSource es que el primer pago reconocido es de 1 dólar, mientras que el resto de pagos que aparecen por el mismo servicio son de 19’99 dólares.

“Parece que este tipo intentó distribuir la filtración de uno de sus competidores,” ha dicho LeakedSource.

Inmediatamente después de este descubrimiento, LeakedSource reconoció haber identificado la información completa de 3 miembros, a los que iban a denunciar a las autoridades. Desde luego, es una muy mala idea atacar a alguien que tiene datos sobre todo el mundo.

![Descargar Play Store 2020: Instala la última versión gratis aquí [APK] Descargar Google Play Store APK](https://portalhoy.com/wp-content/uploads/2017/03/Google-Play-Store-APK.png)