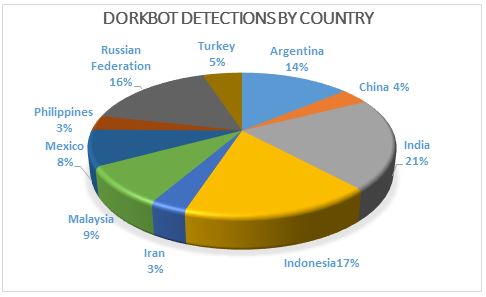

Microsoft, el FBI, la INTERPOL y otras agencias de la ley deshabilitan la botnet Dorkbot, que infectaba a un millón de PCs. La familia de malware más conocida – Win32/Dorkbot – descubierta en abril de 2011, ha infectado ya a más de un millón de PCs en 190 países alrededor del mundo. Los 10 países que más infecciones han sufrido por culpa de este software malicioso han sido Argentina, China, India, Indonesia, Irán, Malasia, Méjico, Filipinas, Rusia y Turquía, que representan un 61 por ciento de la infección total. Dorkbot se extiende a través de los USBs, de la mensajería instantánea o de las redes sociales. Este malware permite a los hackers robar los nombres de los usuarios, sus contraseñas y su información personal, gracias a que desactiva las protecciones de seguridad del PC. Dorkbot es capaz incluso de descargar nuevos malwares a tu PC y evitar que el usuario entre en ninguna página web relacionada con seguridad. Microsoft, junto a varias agencias de la ley, ha logrado deshabilitar el malware, que lleva infectando una media de 100.000 dispositivos cada mes durante los últimos seis meses. Las agencias son: CERT Polska, ESET, La comisión de radiotelevisión y telecomunicaciones canadiense (CRTC), El departamento de seguridad de emergencias en ordenadores de los Estados Unidos (DHS/USCERT), la Europol, el FBI, la Interpol y la policía montada canadiense (RCMP).

Dorkbot es una botnet basada en IRC. El objetivo principal de Dorkbot es robar los nombres y contraseñas de las cuentas de usuario, y otra información de identificación personal.

“Ha sido comercializada por su creador como un kit para criminales llamado NgrBot, el cual puede ser comprado por hackers a través de foros underground. El kit incluye kits de construcción de bots y la documentación necesaria sobre cómo crear una botnet Dorkbot, ilustrando todas las características disponibles que el operador puede configurar a través del kit, incluyendo la configuración del servidor de IRC y de la consola de comandos,” explica Microsoft.

Objetivos de la Botnet

Dorkbot monitoriza e intercepta las comunicaciones con varias páginas web al conectarse. Luego roba el nombre de usuario y la contraseña usada para conectarse a un sitio particular. Microsoft confirma que AOL, eBay, Facebook, Gmail, Godaddy, OfficeBanking, Mediafire, Netflix, PayPal, Steam, Twitter, Yahoo y YouTube son sólo algunos de los sitios web que Dorkbot tenía como objetivo para obtener sus cuentas de usuario y contraseñas.

Cómo los hackers esparcían Dorkbot

Dorkbot se distribuía dentro de un módulo loader, que lleva su propio código interno para actualizarse y distribuir más malware. El loader también es el responsable de guiar la conexión de Dorkbot al servidor de control (C&C). El módulo loader contiene un enlace URL en su código binario. Esta arquitectura permitía a Dorkbot descargarse, actualizarse automáticamente e insertar nuevo software malicioso.

Dorkbot puede recibir órdenes para descargar o instalar malware en cualquiera de los ordenadores infectados. También puede descargar malware de diferentes familias. Una vez que el gusano Dorkbot inyecta malware en un ordenador, éste se conecta a un servidor C&C. Tras conectarse a este servidor, el sistema infectado recibe instrucciones de descargar otro malware o de extenderse en otros ordenadores.

Cómo proteger tu PC de Dorkbot

Cómo proteger tu PC de Dorkbot

A pesar de que tu PC podría ser ya uno de los infectados, lo mejor es considerar el uso de las siguientes medidas cautelares:

- Ten cuidado cuando abras emails o mensajes de redes sociales enviados por gente desconocida.

- Descarga todo tu software únicamente desde la página de sus desarrolladores.

- Usa un antivirus y firewall actualizados.

Si tu ordenador funciona con Windows, usar Windows Defender para Windows 10 te ofrece la última protección contra amenazas de Dorkbot. También puedes usar aplicaciones puntuales como Microsoft Safety Scanner and Malicious Software Removal Tool (MSRT) para detectar y eliminar Dorkbot.

Cómo proteger tu PC de Dorkbot

Cómo proteger tu PC de Dorkbot

![Descargar Play Store 2020: Instala la última versión gratis aquí [APK] Descargar Google Play Store APK](https://portalhoy.com/wp-content/uploads/2017/03/Google-Play-Store-APK.png)