Malware basado en JavaScript ataca la configuración DNS de tu router. Este malware cambia las credenciales de tu router con fuerza bruta. Las investigaciones de Trend Micro han descubierto un nuevo malware basado en JavaScript que infecta no sólo a dispositivos móviles, sino también ataca al router de tu casa, alterando su configuración DNS (Domain Name System). Se llama JS_JITON, y esta nueva amenaza ha sido vista por primera vez en ataques a dispositivos a finales de diciembre de 2015, y ha continuado infectando dispositivos hasta el día de hoy, llegando a su máximo nivel de peligrosidad en febrero de 2016, donde obtuvo más de 1.500 infecciones al día. JS_JITON se extiende a través de páginas asiáticas y rusas infectadas. La cadena de infección del malware es muy simple. Según los investigadores de Trend Micro, los atacantes colocan un código malicioso en las páginas web comprometidas y esperan a que los usuarios visiten esas páginas utilizando sus dispositivos móviles.

Una vez que esto ocurre, el malware se descarga en el dispositivo móvil del usuario y se ejecuta, tratando de conectarse con la IP del router de tu casa, utilizando una serie de combinaciones de nombres de administrador y contraseñas, que están ocultas en el código fuente del malware JS_JITON. Más de 1.400 credenciales están incluidas en el código de JS_JITON, y una vez que el malware logra autentificar el dispositivo, cambia la configuración DNS del router.

JS_JITON todavía es un malware en fase temprana, evoluciona cada semana

No se sabe aún por qué el malware ejecuta esta rutina, pero hay que tener en cuenta que en algún punto este virus incluye código malicioso que se ejecuta desde ordenadores de sobremesa, y los investigadores de Trend Micro creen que se trata de un malware aún sin terminar, y que por ello los creadores siguen explorando las capacidades de ataque del virus. Esta conclusión se ha visto reforzada por el hecho de que los atacantes actualizan de forma regular el código fuente de JS_JITON, cambiando pequeños detalles aquí y allá, para afinar mejor sus ataques. De forma adicional, el código fuente de JS_JITON también oculta un keylogger para saber lo que la víctima está escribiendo.

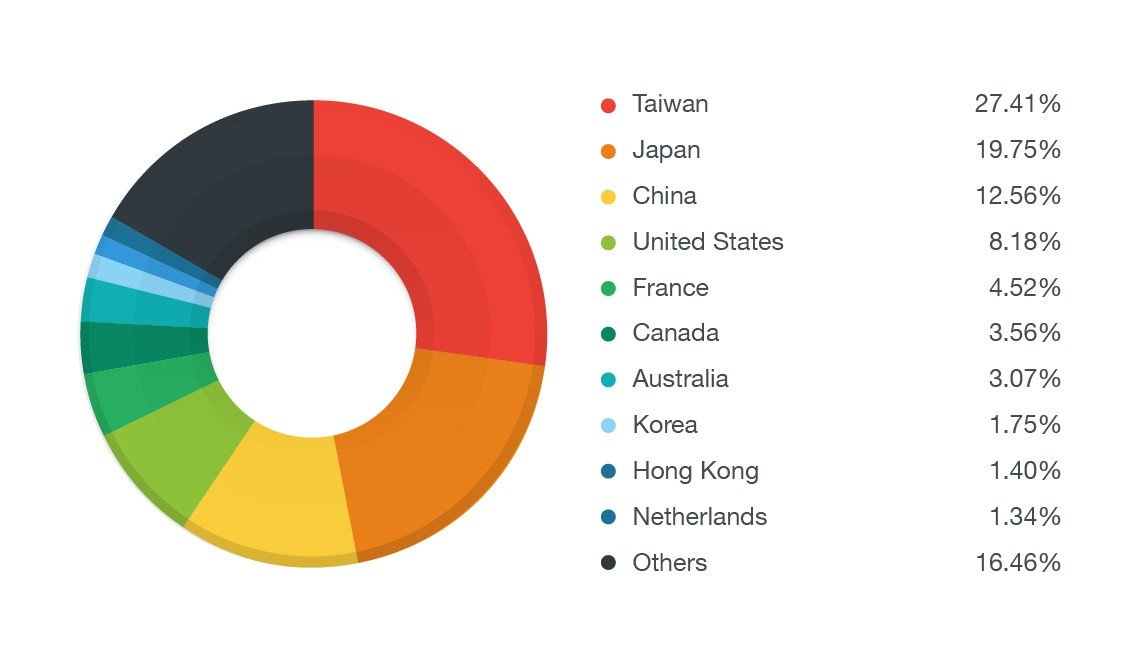

Los investigadores han tenido en cuenta que JS_JITON podría atacar los routers D-Link y TP-Link, pero también incluye un exploit especial para aprovecharse de CVE-2014-2321, una vulnerabilidad antigua de los módems ZTE. La mayoría del código malicioso de JS_JITON se alberga en páginas web infectadas de Rusia y de países asiáticos, pero esto no ha detenido a los atacantes de obtener víctimas en todo el mundo. La mayoría de los dispositivos infectados se encuentran en Taiwan (27 por ciento) Japón (20 por ciento) China (13 por ciento) Estados Unidos (8 por ciento) y Francia (5 por ciento).

![Descargar Play Store 2020: Instala la última versión gratis aquí [APK] Descargar Google Play Store APK](https://portalhoy.com/wp-content/uploads/2017/03/Google-Play-Store-APK.png)